Im IT-Security Ausblick 2026 von G DATA CyberDefense wird deutlich, dass KI-Tools die Erstellung und Verbreitung ausgeklügelter Malware vereinfachen und mit Hilfe von Rust-Compilern traditionelle Abwehrmechanismen umgehen. Parallel dazu wächst die Bedrohung durch Unzufriedene im Unternehmen, die Systeme sabotieren. Angesichts steigender geopolitischer Spannungen steigt der Bedarf an digitaler Souveränität und europäischen IT-Outsourcing-Modellen. Resiliente Firmen setzen auf automatisierte Backups und verhaltensbasierte Analysen, um Ransomware-Angriffe früh zu stoppen und Ausfallzeiten effektiv zu minimieren.

Inhaltsverzeichnis: Das erwartet Sie in diesem Artikel

Massiver Anstieg von KI-Malware 2026 verlangt verhaltensbasierte Abwehrstrategien sofort

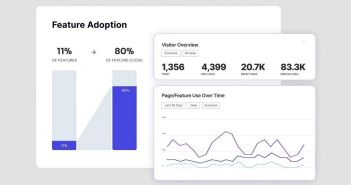

Für 2026 wird eine starke Verbreitung KI-gestützter Schadprogramme prognostiziert, da Cyberkriminelle Tools nutzen, die bösartigen Code in Programmiersprachen wie Rust umwandeln und damit traditionelle signaturorientierte Scanner umgehen. Diese Entwicklung macht statische Schutzmechanismen zunehmend wirkungslos. Um komplexe Angriffe abzuwehren, sind dynamische, verhaltensorientierte Sicherheitsplattformen gefragt, die verdächtige Muster in Echtzeit erkennen, automatisiert Alarm schlagen und Gegenmaßnahmen auslösen, bevor Angreifer persistenten Zugriff erlangen und kritische Systeme kompromittieren können.

Unerfahrene Angreifer nutzen KI-Tools unreflektiert und verursachen erheblichen Schaden

Durch KI-basierte Automatisierung können auch Laien Wirksamkeit und Funktionsweise von Malware-Generierungstools kaum beurteilen, sodass fehlerhafte Schadprogramme entstehen, die trotzdem verheerenden Schaden anrichten. Diese Entwicklung führt zu einer dramatischen Zunahme unerfahrener Angreifer, die ohne tiefere IT-Kenntnisse aktiv werden. Zur Abwehr solcher KI-gestützten Bedrohungen benötigen Unternehmen ein kontinuierliches Monitoring durch qualifizierte Security-Experten, die ungewöhnliche Aktivitäten sofort erkennen und geeignete Gegenmaßnahmen einleiten. Dafür sollten spezialisierte Prozesse und Tools um die Uhr aktiv sein.

Langjährige Angestellte greifen 2026 Systeme an aus mangelnder Weiterbildung

G DATA CyberDefense warnt für 2026 vor vermehrten Insider-Angriffen durch demotivierte oder überforderte Mitarbeitende. Kündigende Langzeitkräfte nutzen ihre Zugriffsrechte häufig zur gezielten Datenmanipulation oder Systemstörung, getrieben von Frustration über mangelnde Weiterbildung und unzureichende Anerkennung. Generationsbedingte Kommunikationsbarrieren verschärfen Missverständnisse zwischen etablierten Teams und jüngeren Kollegen. Die Verhärtung veralteter Administrationsstandards verhindert schnelle Anpassung an neue Best Practices. Unternehmen sollten deshalb in flexible Schulungsprogramme investieren, zusätzlich proaktive Risikoanalysen implementieren sowie routinemäßige interne Audits.

Unternehmen setzen auf europäische Technologien und IT-Outsourcing zur Risikoreduzierung

Angesichts eskalierender geopolitischer Spannungen setzen Unternehmen 2026 vermehrt auf europäische IT-Dienstleister, um Abhängigkeiten von außereuropäischen Technologien zu reduzieren. Ein starkes EU-weites IT-Outsourcing unterstreicht den Wunsch nach digitaler Souveränität und schnellerer Implementierung von Sicherheitsstandards. Tim Berghoff plädiert für ein bundesweit einheitliches Regelwerk, das kurzfristige Richtlinien präzise definiert. Nur so lassen sich kritische Entscheidungen ohne behördliche Schleifen fällen und robust auf die zunehmende Cyberkriminalität reagieren. Dringend erforderliche EU-Zusammenarbeit gewinnt dadurch an Bedeutung.

Neue praxisnahe Ausbildungswege lindern Fachkräftemangel in der Cyberabwehr erfolgreich

Wirtschaftliche Unsicherheit führt trotz wachsender IT-Sicherheitsanforderungen zu einem Rückgang offener Stellen. Dauerhafte Abhilfe schaffen spezifische Ausbildungsmodelle wie der Beruf Fachinformatiker für IT-Sicherheit und umfangreiche Förderinitiativen. Erste Pilotprojekte belegen, dass praktische Ausbildungsabschnitte in realen Umgebungen und gezielte Weiterbildung die Lücke bei Cyberabwehrfachkräften effektiv schließen. Durch Kooperationen zwischen Unternehmen, Behörden und Bildungseinrichtungen entstehen modulare Lehrpläne, die praxisrelevante Kompetenzen vermitteln und langfristig die Resilienz gegen Cyberbedrohungen stärken sowie kontinuierliche Technologieanpassungen, sicherheitsrelevante Fallstudien einbeziehen.

Resiliente Backup-Lösungen stärken das Budget und schwächen Ransomware-Modelle nachhaltig

Angesichts wachsender Cybervorfälle sinkt der Prozentsatz an Lösegeldforderungen deutlich. Unternehmen setzen mittlerweile auf umfassende Backup-Architekturen, die automatische Sicherungen und schnelle Datenwiederherstellung auf unterschiedlichen Servern ermöglichen. Diese Vorsorge reduziert Ausfallzeiten erheblich und entzieht Angreifern ihre Druckmittel, da verschlüsselte Informationen jederzeit rückgängig gemacht werden können. Gleichzeitig stärken regelmäßige Wiederherstellungstests und redundante Speicherstrategien die IT-Resilienz und erhöhen die Widerstandskraft gegenüber Erpressungsversuchen nachhaltig. Parallel integrieren IT-Abteilungen Monitoring-Lösungen, um Backup-Prozesse zu überwachen und Sicherheitslücken zu identifizieren.

Gefälschte Suchmaschinenergebnisse beschleunigen Angriffe und verkürzen Reaktionszeiten für Unternehmen

Durch SEO-Poisoning platzieren Cyberkriminelle manipulierte Websites in den Suchergebnissen, um Nutzer per Social Engineering in Falle zu locken und schadhafte Inhalte auszuspielen. Parallel dazu hat sich der Zeitraum zwischen Erstkompromittierung und vollständiger Datenverschlüsselung auf nur zwei bis drei Wochen verkürzt. Um diesem Tempo gerecht zu werden, müssen Unternehmen schnelle Detektionsmethoden einsetzen, Kennzahlen überwachen, automatisierte Forensik einführen und gleichzeitig proaktiv Schulungsmaßnahmen für Mitarbeitende fördern.

Gezielte Ausbildungsoffensive und digitale Souveränität schließen erfolgreich Cyber-Kompetenzlücken 2026

Unternehmen und Behörden in Europa setzen 2026 verhaltensorientierte Analysewerkzeuge ein, die auf maschinellem Lernen basierende Anomalien in Echtzeit erfassen und abwehren. Gleichzeitig etablieren sie robuste Backup-Frameworks mit automatisierten Prüfungsläufen, um Datenverluste effizient zu verhindern und Wiederherstellungen zu beschleunigen. Durch eine abgestimmte europaweite IT-Architektur und koordinierte Digitalisierungsrichtlinien bauen sie Abhängigkeiten ab. Begleitende Ausbildungsinitiativen und Souveränitätsprogramme schließen das Fachkräfte-Defizit, senken Erpressungskosten und stärken nachhaltige Cyberresilienz mit Fokus auf frühzeitige Detektionsmechanismen und Incident-Response-Ketten.